Capital: Care sunt cele mai mari ameninţări în ziua de azi?

April Wright: Social Media și malware-ul continuă să fie cele mai răspândite amenințări pentru indivizi și organizații. Malware-ul, ransomware-ul și social media au ca ținte primare pentru atacuri oamenii. E mult mai ușor să exploatezi natura umană decât ar fi să cercetezi și să găsești o nouă vulnerabilitate în software. Malware-urile deseori încep prin atacuri de social engineering (phishing sau vishing). Chiar și cei mai precauți oameni în ceea ce privește securitatea uneori dau click-uri pe linkuri trimise pe mail, mai ales dacă par a fi dintr-o sursă de încredere. Oamenii cu joburi care presupun interacțiunea cu clienți sunt antrenați să ajute și să fie prietenoși, lucru de care entitățile cu intenții rele vor încerca să profite. Atacatorii pot folosi cu ușurință un om de vânzări amabil pentru a obține informații non-publice fără validare. O singură informație personală obținută de atacator nu reprezintă un risc imens, dar atunci când e combinată cu altele, datele colective pot fi utilizate pentru furt de identitate, pentru comiterea de infracțiuni în numele tău sau pentru a te folosi ca țintă pentru scamuri adiționale.

Reclamele în social media devin o amenințare și mai mare, trimițând utilizatorii pe site-uri care conțin malware. Vigilența utilizatorului este vitală pentru protejarea dispozitivelor. Nu descărcați fișiere din mail și nu dați clickuri pe linkuri. Mai degrabă decât să dai click pe un mail care a venit aparent de la PayPal, intră direct pe site-ul oficial din browser. Sunt o mulțime de trucuri prin care atacatorii păcălesc utilizatorii oferindu-le un sentiment fals de siguranță. Atacatorii vor abuza încrederea trimițând mailuri care par a fi trimise de la o companie sau de la o persoană de încredere, vor înregistra nume de domenii care înlocuiesc caracterele similare (cum ar fi un 0 în locul literei O) sau vor folosi seturi de caractere speciale pentru a masca URL-ul real.

O modalitate prin care îți pot fi obținute informațiile personale ar fi prin testele aparent distractive din social media. Le știm cu toții…Află care celebritate este sora/fratele tău pierdut sau Fă acest test și află cu ce zodie ești cel mai compatibil. O altă cale prin care atacatorul obține acces la informațiile tale personale este prin concursurile și giveaway-urile promovate în Social Media. Expunerea la amenințările din social media începe prin cererea de acces a aplicației la datele non-publice ale profilului tău. Aceste aplicații lansează întrebări foarte personale ale căror răspunsuri pot fi folosite împreună cu informațiile tale de pe profil.

Un atacator ar putea să îți ghicească răspunsurile la întrebările de recuperare a parolei știind care e filmul tău preferat sau piesa ta preferată din răspunsurile la survey-uri. Aceste concursuri din social media ți-ar putea cere mailul, numărul de telefon, data nașterii sau chiar mai multe date. Când strâng și leagă informațiile, le pot folosi în scheme ulterioare, mai complexe. Aceste amenințări sunt distribuite prin ceea ce numim “social proof” (atunci când vezi că un prieten postează despre personajul Star Trek care li se potrivește cel mai bine, cresc șansele să faci și tu testul și să publici rezultatul). E extrem de important să ai grijă ce publici pe rețelele sociale. Pozele cu copiii i-ar putea pune în pericol. Pozele cu badge-ul de angajar ar putea duce la atacuri fizice. Oricând publici pe social media că ești în vacanță, poți atrage hoți.

Capital: Cum vor arăta soluţiile de securitate în viitor?

A.W: Soluțiile de securitate trebuie să devină mai simple și mai puțin intruzive. Prea multe instrumente de securitate devin obstacole. Oamenii vor ocoli protocoalele dacă mecanismele de securitate devin prea dificil de folosit sau dacă solicită prea mult timp. De asemenea, oamenii nu vor face prea mulți pași pentru a implementa soluțiile de securitate. Obținerea și instalarea unei rețele virtuale private (VPN) pe un mobil e o idee excelentă. Un VPN îți va cripta toate datele din smartphone, datele pe care le trimiți printr-o rețea, chiar dacă rețeaua nu e criptată de la sine. Totuși, majoritatea oamenilor nici măcar nu știu ce este acela un VPN, iar setarea pe cont propriu este în afara competențelor utilizatorului mediu. Dacă designerii de software și network fac multe schimbări, un VPN nici măcar nu ar mai fi necesar. Când tehnologia devine prea dificil de securizat, oamenii se vor mulțumi cu metodele standard, așa că metodele standard trebuie îmbunătățite.

Configurațiile standard ar trebui să fie mai limitate atunci când un produs e lansat.

Oamenii vor fi mereu veriga slabă în orice rețea, pentru că facem greșeli și alegeri ilogice. Avem nevoie de soluții people-proof, mai deștepte decât noi capabile să ne detecteze și să ne corecteze erorile. Avem nevoie de dezvoltatori de software antrenați să gândească precum un atacator pentru a ne proteja așa cum trebuie de atacuri.

Capital: Credeţi că soluţiile de securitate vor fi personalizate în viitor?

A.W: Cred că viitoarele soluții de securitate se vor adapta pentru a deveni eficiente. Unele programe malware sunt create astfel încât să nu fie detectate, iar așa cum mijloacele de apărare devin mai bune, la fel se întâmplă și cu programele malițioase. E un ciclu infinit.

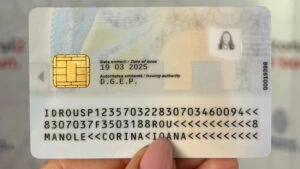

Cu evoluția constantă a metodelor de atac, soluțiile de securitate vor trebui să devină capabile să răspundă în funcție de context, să înțeleagă comportamente și să monitorizeze activ. Unul dintre subiectele pe care le voi dezbate la DefCamp vizează investirea de timp și bani în securitate acolo unde sunt păstrate cele mai critice date și puncte slabe. Dacă stochezi doar nume random de utilizatori și limba preferată într-o bază de date dintr-un tabel, probabil nu ai nevoie de mijloace de criptare extrem de sofisticate acolo. Totuși, e posibil să ai nevoie de această criptare dacă stochezi numere de ID guvernamentale, numere de telefon și adrese de domiciliu în tabelul respectiv. Criptarea fiecărui câmp dintr-o bază de date ar fi prea mult, așa că e important să înțelegi ce date protejezi pentru a implementa metode de securitate eficiente din punct de vedere al costurilor. Fără context, ori cheltui prea mulți bani, ori prea puțini pe securitate. Valabil și pentru timp și resurse.

Cred că software-ul creat pentru apărare ar trebui să se adapteze când amenințările sunt depistate. Dacă ceva pare suspect, ar trebui activată instantaneu funcția de logare care solicită mai multe informații, ar trebui trimise alerte și ar trebui implementat un nivel crescut de cercetare a utilizatorului, aplicației sau activității (care să fie oprit de îndată ce nu mai e necesar). Atacurile detectate ar trebui oprite în timp real, pentru a nu afecta alte resurse. Am văzut software honeypot care poate genera continuu capcane pentru a ține atacatorul ocupat, în timp ce sistemul compromis poate fi izolat. Sistemele ar trebui să fie capabile de reconfigurare pentru a răspunde atacurilor.

Capital: Care sunt pericolele reprezentate de iOT?

A.W: IoT este în general doar un termen la modă, iar conceptul nu este cu adevărat periculos. Toate rețelele sunt în general compuse din lucruri, așa că pentru că nu ne raportăm la Lucruri în același mod în care ne raportăm la computerele tradiționale, creatorii și consumatorii de IoT eșuează în securizarea lor. Parolele standard pentru milioane de dispozitive, protocoalele nesigure de comunicare și un focus dezechilibrat în time-to-market face IoT o țintă vulnerabilă la atacuri. Securitatea IoT nu este diferită de cea tradițională, așa că se aplică aceleași reguli pentru concepte precum least privilege, patching, access control și criptare.Cea mai mare îngrijorare în ceea ce privește IoT este numărul mare de dispozitive pe care le conectăm la rețelele de acasă și de la birou. Folosim IoT fără să luăm în considerare cum protejăm Lucrurile, ci și cum ne protejăm de Lucruri.

Fiecare Lucru creează o vulnerabilitate potențială pe o rețea. IoT este o pistă imensă pentru atacuri, având în vedere designul nereușit. Când sistemele DVR au fost compromise și transformate în botnet în timpul atacului Mirai, utilizatorii obișnuiți nu au observat și nu le-a păsat pentru că nu le afecta experiența. Oamenii nu au realizat impactul pe care un dispozitiv mic cu IoT ar putea să îl aibă când puterea și accesul se combină cu milioane de alte dispozitive mici.

Recomand ca utilizatorii să implementeze rețele segmentate pentru dispozitivele IoT. De exemplu, routerul meu WiFi are o rețea guest pe care o pot porni sau opri, iar fiecare dispozitiv conectat la ea poate accesa internetul, dar nu poate comunica cu alt dispozitiv conectat la rețea. Rețeaua guest este complet separată de rețeaua primară pe care o folosesc pentru dispozitive care trebuie să comunice unul cu altul. Fiecare dispozitiv IoT este izolat de alte dispozitive IoT și izolat de rețeaua la care desktopurile mele sunt conectate. Acest lucru se numește segmentare de rețea și este cea mai simplă metodă prin care utilizatorii pot limita daunele colaterale ale altor sisteme în cazul care un dispozitiv IoT este compromis.

Capital: Cum îşi poate da seama un utilizator că telefonul lui este utilizat în atacuri Ddos?

A.W: Trebuie să revizuiești logările dispozitivului și să fii atent constant dacă apare activitate suspectă. Este important și să îți citești factura de la mobil, în special traficul de date.

Într-o companie, echipa care se ocupă cu securitatea rețelei ar trebui să revizuiască logările dispozitivului și să se uite la anomalii pentru a detecta activități malițioase. Utilizatorii care accesează rețele de acasă au, de asemenea, acces la propriile logări, dar au și ceva în plus față de întreprinderi. Avem cunoștințe aprofundate despre modul în care un dispozitiv ar trebui să performeze, ce ar trebui să facă, cum ar trebui să se comporte. Dacă se întâmplă ceva neobișnuit, ai dreptul de a fi suspicios și ar trebui să fii prima persoană care acționează. Ești în prima linie de apărare, așa că dacă observi plăți nejustificate pe factură, dacă observi o creștere în traficul de date și vezi ceva neobișnuit în mesaje sau dacă apar aplicații pe care știi că tu nu le-ai descărcat, toate sunt semne că ceva ar putea merge prost. Uită-te după dovezi ale accesului neautorizat în folderele cu obiecte șterse din Fotografii. SMS, etc. O persoană care vrea să își acopere urmele ar putea încerca să șteargă dovezi, dar uneori nu este posibil să o facă imediat. Respectivele probe ar putea sta în folderul de Deleted o perioadă până să fie distruse complet. Pe Android, există anti-malware și instrumente de securitate care scanează potențialele amenințări de pe dispozitiv, similare antivirusului de pe PC. Nu instala niciodată aplicații din surse de neîncredere și nu îi face jailbreak telefonului decât dacă este absolută nevoie. Dispozitivele mobile și magazinele cu aplicații au mecanisme de detectare și prevenire prestabilite, iar instalarea de software întotdeauna ridică un risc major pentru utilizatori. Recomand, de asemenea, ca toate dispozitivele să aibă parole și coduri PIN lungi, care să fie solicitate la absolut orice accesare de informație pe telefon. Sugerez, de asemenea, dezactivarea mesajelor previzualizate de pe mail, precum și oprirea aplicațiilor pe ecranul activat, astfel încât atacatorul să nu poată obține coduri de acces fără să deblocheze dispozitivul.