Kaspersky Lab, cel mai mare producător de soluţii de securitate informatică din Europa, a dat publicităţii raportul privind evoluţia incidentelor informatice în primul trimestru al anului, iar una dintre concluzii este că Macintosh reprezintă veriga cea mai slabă din lanţul securităţii unui business.

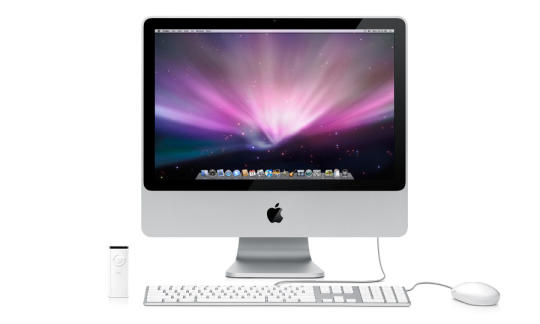

Anul 2012 a început cu o lovitură puternică din partea infractorilor cibernetici, când aceştia au utilizat programe periculoase de tip „fileless” (malware care operează fără să creeze fişiere pe sistemul infectat) pentru a forma reţele de computere-zombie. De asemenea, în primul trimestru al anului a fost descoperită o reţea de telefoane mobile infectate, similară cu botnet-urile compuse din computere cu sistem de operare Windows, dar şi o reţea-zombie care aduna nu mai puţin de 700.000 de computere cu Mac OS X.

Pe lângă problemele tot mai mari pentru Mac-uri, primele trei luni ale anului au adus şi atacuri direcţionate asupra sistemului Mac OS X. Utilizatorii trebuie să fie conştienţi de faptul că infractorii cibernetici ţintesc organizaţii care folosesc atât computere cu Windows, cât şi Mac-uri. Un exemplu este utilizarea a două tipuri de cai troieni – unul pentru Mac şi unul pentru Windows – pentru a obţine acces la date confidenţiale. În funcţie de sistemul de operare al computerului, malware-ul potrivit este încărcat după ce, în prealabil, infractorii utilizează un exploit, capabil să funcţioneze în ambele medii de operare.

„Judecând după viteza apariţiei noilor tipuri de malware pentru atacuri direcţionate asupra Mac OS X, deducem că acestea nu sunt foarte complicat de realizat”, spune Yuri Namestnikov, Senior Malware Analyst la Kaspersky Lab. „În acelaşi timp, neglijenţa utilizatorilor de Mac, combinată cu lipsa protecţiei de pe computerele lor, fac din Macintosh veriga cea mai slabă din lanţul securităţii unui business”, completează acesta.

După o pauză de patru luni, autorii troianului Duqu s-au întors la lucru: în T1 a fost descoperit un nou driver Duqu, cu funcţii similare versiunilor anterioare. Diferenţa din structura codului era neglijabilă, singurele modificări având scopul de a determina troianul să evite detecţia antivirus. Modulul principal al Duqu, corespunzător driver-ului, nu a fost identificat până acum.

„Atunci când cineva investeşte foarte mulţi bani în proiecte ca Duqu şi Stuxnet, este imposibil să abandoneze întregul proces dintr-o dată”, afirmă Alexander Gostev, Chief Security Expert la Kaspersky Lab. „În schimb, infractorii cibernetici sunt perseverenţi ca întotdeauna – au schimbat codul pentru a evita detecţia şi vor continua atacul”, încheie Gostev.

Primul trimestru al anului 2012 s-a remarcat şi prin eforturile comune ale companiilor antivirus şi reprezentanţilor legii, concretizate prin preluarea controlului asupra botnet-ului Hlux (Kelihos), format din peste 110.000 de computere, dar şi prin închiderea unor servere de comandă şi control ale botnet-ului ZeuS, care ţintea conturile de online banking ale utilizatorilor. De asemenea, în Rusia, mai mulţi infractori cibernetici au fost arestaţi.