România se situează pe primul loc în lume din perspectiva numărului de site-uri infectate care susțin atacul Epic Turla în acest moment.

Turla, Snake sau Uroburos reprezintă una dintre cele mai sofisticate campanii de spionaj cibernetic active în prezent. În martie 2014, atunci când au fost publicate primele analize, era încă neclar cum anume erau infectate țintele. Cele mai recente investigații ale Kaspersky Lab asupra noii operațiuni denumite Epic sau Epiccosplay, au scos la iveală faptul că acest ultim proiect reprezintă o parte esențială a mecanismului de infectare a victimelor.

Tehnicile de operare ale celor doua grupări (Epic și Turla), indică faptul că între ele există o relație de cooperare sau chiar că sunt una și aceeași grupare.

Țintele. Proiectul “Epic” a fost utilizat în atacuri cibernetice începând cu 2012, și culminând în perioada ianuarie-februarie 2014. Cel mai recent atac a fost detectat asupra unuia dintre utilizatorii Kaspersky Lab pe 5 august 2014.

Victimele proiectului “Epic” aparțin următoarelor categorii: organizații guvernamentale (Ministere al Afacerilor Interne, Ministere al Economiei și Comerțului, Ministere ale Afacerilor Externe, servicii de informații și securitate), ambasade, armată, organizații din domeniul cercetării și al educației, companii farmaceutice.

O mare parte din victime sunt localizate în Orientul Mijlociu și în Europa. Cu toate acestea, numeroase alte victime provin din alte regiuni, cum ar fi Statele Unite sau Rusia. În total, experții Kaspersky Lab au identificat câteva sute de adrese IP afectate la nivel global, distribuite în peste 45 de țări.

Pe primul loc la număr de victime se situează Franța, România aflându-se pe locul șapte, cu 15 adrese IP afectate. Printre cele 15 victime identificate pe teritoriul României, se numără două ministere, două alte instituţii guvernamentale, companii private, precum și utilizatori de internet rezidențial sau mobil.

România este, de asemenea, țara cu cele mai multe site-uri infectate (șase) care susțin atacul Epic Turla în acest moment, aflându-se astfel pe primul loc în lume din perspectiva apetitului atacatorilor pentru noi victime. Sunt vizate ținte care prezintă interes pentru atacatori, cum ar fi utilizatorii care accesează internetul de la adrese IP guvernamentale.

Vectorii de atac. Analiștii Kaspersky Lab au descoperit că atacatorii Epic Turla folosesc în atacurile de tip watering hole atât exploit-uri de tip zero-day, cât și strategii de social engineering pentru a infecta țintele.

În trecut, aceștia au folosit cel puțin două tipuri de exploit-uri zero-day: unul pentru Windows XP și 2003 (CVE-2013-5065), exploit care permitea atacatorilor Epic să obțină drepturi de administrator asupra sistemului și să funcționeze fără nicio restricție; și un al doilea exploit în Adobe Reader (CVE-2013-3346) inclus în atașamentele trimise victimelor.

În momentul în care un utilizator deschide un astfel de document PDF pe un sistem vulnerabil, el este automat infectat, atacatorii preluând imediat controlul asupra sistemului.

Atacatorii utilizează atât tehnici de spear phishing cât și watering hole pentru a infecta țintele. Atacurile detectate în această campanie de spionaj cibernetic se diferențiază în funcție de vectorul de infecție folosit inițial:

• Email-uri de tip spear-phishing, având atașamente de tip Adobe PDF cu exploit-uri (CVE-2013-3346 + CVE-2013-5065)

• Strategii de social engineering ce conving utilizatorii să ruleze programe de instalare malware cu extensia “.SCR”, ascunse uneori în cadrul unei arhive RAR

• Atacuri de tip watering hole ce distribuie exploit-uri Java (CVE-2012-1723), exploit-uri Flash (necunoscute) sau exploit-uri Internet Explorer 6, 7, 8 (necunoscute)

• Atacuri de tip watering hole cu social engineering pentru a convinge utilizatorul să ruleze aplicații “Flash Player” false care instalează malware

“Watering holes” sunt site-uri de mare interes pentru victime, ce au fost compromise în prealabil de către atacatori și au fost programate să injecteze coduri periculoase (exploit-uri) atunci când sunt vizitate de posibile ținte. În funcție de diverşi parametri precum şi de adresa de IP (de ex. un IP guvernamental), watering hole-urile îi servesc vizitatorului exploit-uri JAVA sau IE, sau aplicații false Adobe Flash Player sau Microsoft Security Essentials.

Odată ce utilizatorul este infectat, backdoor-ul Epic se conectează imediat la serverul de comandă și control și trimite un pachet cu informațiile referitoare la sistemul țintei. Acest backdoor este cunoscut și sub denumirile “WorldCupSec”, “TadjMakhal”, “Wipbot” sau “Tadvig”.

După compromiterea sistemului, atacatorii primesc informații succinte despre țintă și, pe baza acestora, livrează pachete de fișiere pre-configurate, care conțin o serie de comenzi ce trebuie executate în sistem.

În plus, atacatorii încarcă instrumente speciale, pentru a obține acces și la alte sisteme în rețeaua victimei. Printre acestea se numără un keylogger dedicat, arhivatorul RAR și alte utilitare standard cum ar fi utilitarul DNS Query de la Microsoft.

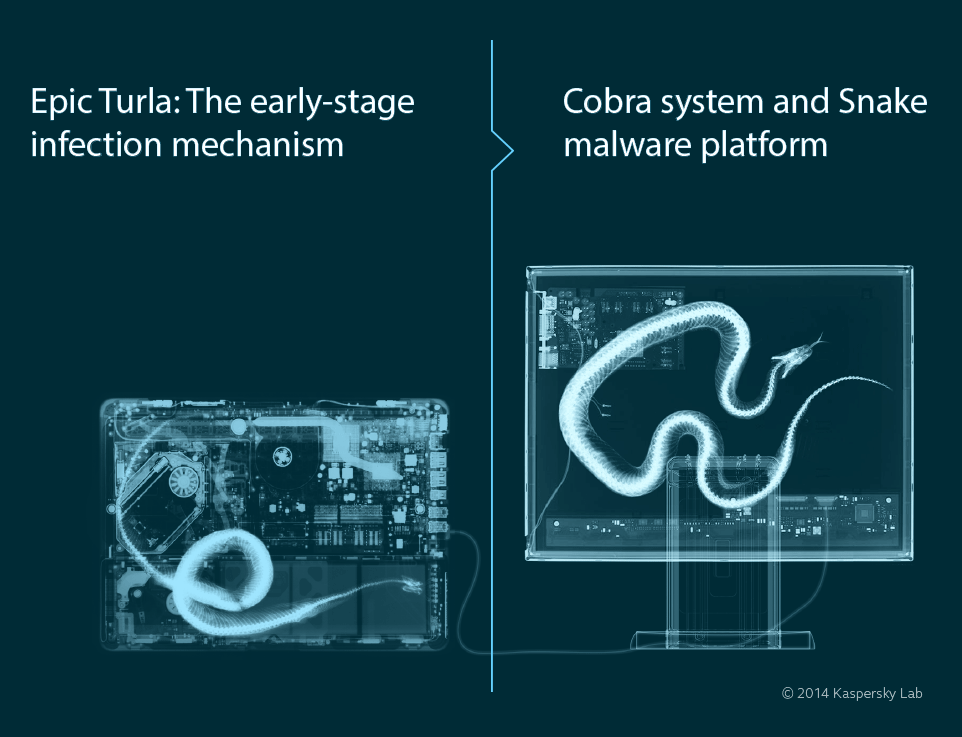

Prima etapă a Turla. În timpul analizei, cercetătorii Kaspersky Lab au observat că atacatorii utilizează malware-ul Epic pentru a instala un backdoor mai sofisticat, denumit “Cobra/Carbon system”, sau “Pfinet”. Ulterior, ei folosesc implantul Epic pentru a actualiza configurația “Pfinet” cu un nou set de servere de comandă și control. Cunoștințele foarte specifice necesare pentru a opera aceste două backdoor-uri arată că ele sunt interconectate și că atacatorii sunt cu siguranță aceiași în ambele cazuri.

“Update-urile de configurație pentru “Cobra/Carbon system”, cunoscut de asemenea sub denumirea de Pfinet, sunt interesante, pentru că acesta este un alt proiect legat de actorul Turla,” explică Costin Raiu, Director Global Research and Analysis Team la Kaspersky Lab. “Aceasta sugerează că avem de-a face cu o infecție în etape, care începe cu Epic Turla – pentru a obține acces și pentru a valida profilul victimei. Dacă victima este interesantă, se trece la platforma de atac Turla Carbon,” încheie Costin Raiu.

Legături cu alte campanii de spionaj cibernetic. De remarcat este faptul că ar putea exista conexiuni și cu alte operațiuni de spionaj cibernetic: în februarie 2014, experții Kaspersky Lab au observat că operatorii Miniduke foloseau aceleași web-shell-uri pe serverele infectate ca și echipa Epic.

O legătură a operațiunii Epic cu Turla și Miniduke sugerează de asemenea posibili autori vorbitori de limba rusă. Unul dintre backdoor-urile Epic are numele intern “Zagruzchik.dll”, care înseamnă “bootloader” sau “program de încărcare” în limba rusă. Nu în ultimul rând, panoul de comandă și control al Epic setează pagina de cod 1251, care este folosită pentru caracterele chirilice.