Specialiştii Diviziei de Investigare a Criminalităţii Cibernetice din cadrul Bitdefender au analizat imaginile preluate de pe un server folosit de escroci pentru a distribui virusul ICEPOL, cunoscut sub denumirea de Poliţia Română.

Finalul anului 2012 şi începutul anului 2013 au adus în prim plan o nouă ameninţare de tip ransomware, care a facut ravagii în întreaga Europă. Virusul “Poliţia Română”, aşa cum a devenit el cunoscut la noi în ţară, blochează utilizarea normală a computerului infectat, solicitând plata unei sume de bani în schimbul ridicării restricţiilor. De cele mai multe ori, plata “amenzii” nu va permite utilizarea normală a computerului.

Rezultatele investigaţiei, care a luat în calcul activitatea înregistrată pe server în perioada 1 mai–26 septembrie 2013, arată că virusul ICEPOL, distribuit de centrul de control din România, a fost instalat cu succes pe 267.786 de calculatoare, dintre care 8.881 erau localizate în România. Suma totală obţinută de escroci în perioada studiată se ridică la 158.376 de unităţi monetare – cel mai probabil dolari americani. Cei mai mulţi bani au provenit din Statele Unite ale Americii – 32.176 de dolari, iar din România câştigurile s-au ridicat la aproximativ 2.500 de dolari.

’’Investigaţia privind serverul de comandă şi control, localizat în Bucureşti, este una complexă. Activităţile investigative vizează identificarea şi înlăturarea unor astfel de servere folosite pentru distribuirea de viruşi informatici, precum cel intitulat ICEPOL/RANSOMWARE. Identificarea serverului este o parte a rezultatului activităților desfășurate împreună cu autoritățile de aplicare a legii din alte state, precum și cu firme de specialitate partenere,” a declarat Șeful Serviciului de Combatere a Criminalității Informatice din cadrul Inspectoratului General al Poliției Române.

Mecanismul de generare de venituri:

Serverul de comandă şi control (C&C) localizat în România face parte dintr-o reţea mai amplă de servere ce distribuie virusul ICEPOL şi care poate ajunge la câteva zeci de astfel de centre de C&C la nivel global. Cel din România comunica iniţial cu un server localizat în Olanda, închis în vara trecută de autorităţile olandeze. Ulterior locul acestuia a fost luat de un altul, aflat în Germania.

Banii erau generaţi prin două mecanisme:

1. Prin livrarea soft-ului periculos pe calculatoarele utilizatorilor şi solicitarea unei recompense în schimbul deblocării sistemelor

2. Prin campanii de tipul pay per click prin care hackerii generau în mod automat trafic pentru anumite site-uri

“Lumea criminalităţii informatice pare a fi dezvoltat reţele de distribuţie a viruşilor care funcţionează la fel ca reţelele legitime de livrare de conţinut, inclusiv la nivelul schemelor de distribuție şi de producere a banilor”, a declarat Cătălin Coşoi, ChiefSecurityStrategist, Bitdefender.

Componenta responsabilă de înregistrare a domeniilor de distribuţie a soft-ului periculos, numită xstats, genera nume de domeniu la cerere, prin înlănţuirea a patru cuvinte dintr-un dicţionar care conţinea 551 de cuvinte cu semnificaţie pornografică. Adresa IP a noii gazde a fost aleasă dintr-o listă de 45 de adrese de IP-uri unice. Noul nume de domeniu a fost înregistrat automat de un script.

Metoda distribuţiei de malware sugerează o schemă de tip piramidal, întrucât serverul analizat de noi descărca fişiere cu malware dintr-un alt domeniu, dar funcţiona în sine ca o locaţie de download de viruşi pentru un număr de sub-afiliaţi.

Odată descărcat de către aceştia, virusul era postat pentru download pe un site pornografic fals, pe o pagină falsă de actualizare a Flash Player sau pe o pagină de antivirus falsă. Aceasta din urmă afişa un mesaj care pretindea că pe calculatorul victimei s-ar fi găsit un număr mare de fişiere infectate, toate găzduite pe domeniile vizitate anterior de utilizator. Paginile puteau fi accesate de oriunde de pe internet, iar în perioada analizată serverul a înregistrat 267.786 de instalări încheiate cu succes a virusului ICEPOL.

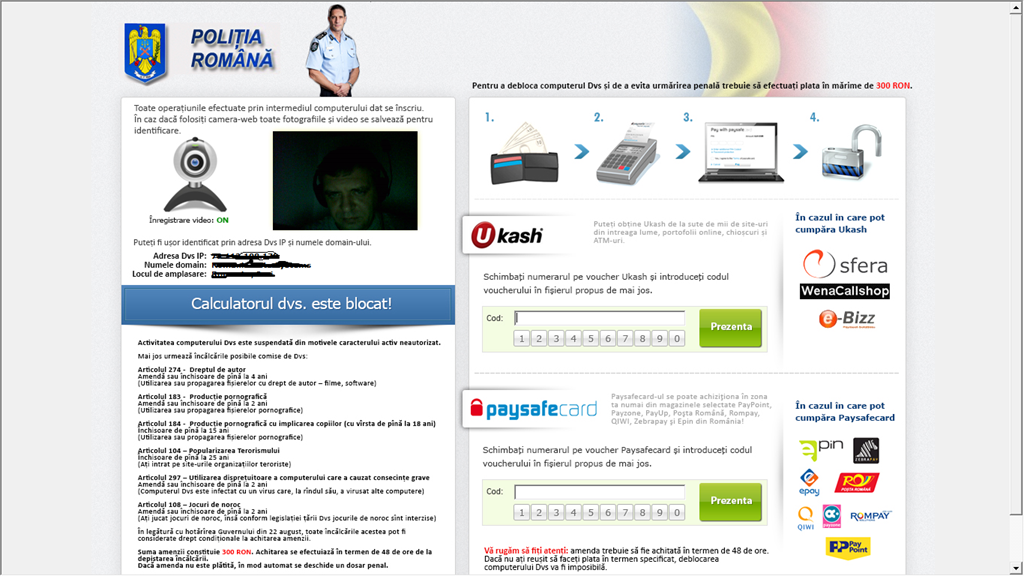

Imediat ce computerul porneşte ecranul este blocat. Dacă sistemul este localizat într-una dintre ţările în care se vorbeşte una dintre cele 25 de limbi predefinite, virusul afişează un mesaj în limba utilizatorului. Mesajul îl informează că sistemul a fost blocat în urma detectării unei activităţi suspecte precum descărcarea de material fără plata drepturilor de autor sau pornografie. Mesajul mai precizează că sistemul ar putea fi deblocat prin plata unei răscumpărări denumite eufemistic amendă.

Modulul de tip pay per click, denumit tds, direcţionează traficul către o listă de domenii – cel mai probabil cumpărători de reclame plătite – sau către alte site-uri de distribuţie a virusului. Traficul este redirectat în conformitate cu o listă definită de administrator şi în funcţie de un set de reguli de filtrare, printre care ţara de origine, sistemul de operare, tipul de browser sau numărul maxim de click-uri permis. Sumele furate prin cele două mecanisme de lucru sunt, de asemenea, listate în funcţie de ţară pe serverul capturat, iar suma totală pentru perioada studiată se ridică la 158.376 unităţi monetare – cel mai probabil dolari americani. Cei mai mulţi bani proveneau din Statele Unite – 32.176 de dolari.